Là một chuyên gia an ninh mạng hay một hacker chuyên khai thác lỗ hỏng, ai cũng chuẩn bị sẵn cho mình một số tool để phục vụ công việc. Từ scan cho đến post-exploitation (hậu khai thác), có rất nhiều công cụ giúp bạn hoàn thành mục tiêu của mình với tư cách là một pentester. Nhưng dưới đây là 10 công cụ khai thác lỗ hỏng bảo mật thường được sử dụng nhất hiện nay

| Tham gia kênh Telegram của AnonyViet 👉 Link 👈 |

Giới thiệu về an ninh mạng

Để trở thành một kỹ sư an ninh mạng đồng nghĩa với việc bạn phải chịu trách nhiệm về toàn bộ mạng máy tính mình đnag quản lý. Network bao gồm máy tính, bộ định tuyến, điện thoại di động và toàn bộ mọi thứ kết nối với internet.

Nhờ sự trỗi dậy của Internet of Things, chúng ta ngày càng thấy có nhiều thiết bị kết nối với internet hơn mỗi ngày. Các dịch vụ như Shodan là bằng chứng cho thấy mức độ nguy hiểm của thiết bị kết nối với internet mà không được bảo mật đầy đủ.

Chúng ta cũng không thể dựa vào phần mềm chống virus, vì hacker ngày nay rất tinh vi. Bên cạnh đó, hầu hết các cuộc tấn công đều sử dụng social engineering để tấn công vào kẻ hở tâm lý của mọi người. Điều này khiến cho các chuyên gia an ning mạng càng khó phát hiện và giảm thiểu các cuộc tấn công này hơn.

Covid-19 đã trở thành chất xúc tác chính cho các cuộc tấn công mạng. Nhân viên làm việc tại nhà không được công ty bảo vệ về mặt bảo mật, nên cũng sinh ra mức độ bảo mật không đồng đều của các cá nhân.

Các cuộc tấn công mạng ngày càng tăng cũng đã làm tăng nhu cầu về các chuyên gia an ninh mạng trên khắp thế giới. Do nhu cầu ngày càng tăng này, an ninh mạng đã và đang thu hút rất nhiều chuyên gia cũng như những người mới tìm hiểu về an ninh mạng.

Đối với những người mới bước vào hoặc sắp bước vào thế giới của an ninh mạng thì chia buồn cho bạn, hack không ngầu như trên TV đâu. Và khả năng ngồi tù của bạn cũng được tăng cao kha khá đấy.

Tuy nhiên, trở thành một pentester hay white hat thì bạn sẽ rất có lợi, bởi vì bạn sẽ được chơi đùa với đồ chơi của black hat. Nhưng nên nhớ rằng, mục tiêu của bạn là giúp các công ty phát hiện ra các lỗ hổng bảo mật để họ có thể sửa chữa chúng (và nhận tiền thưởng, hehe).

Để tìm được các công cụ khai thác lỗ hỏng bảo mật phù hợp là rất khó khăn, cho dù đó là bất kỳ lĩnh vực nào đi chăng nữa, đặc biệt nếu bạn là người mới bắt đầu. Vì vậy, mình sẽ gợi ý cho bạn 10 công cụ kiểm tra bảo mật tốt nhất giúp bạn làm quen với an ninh mạng.

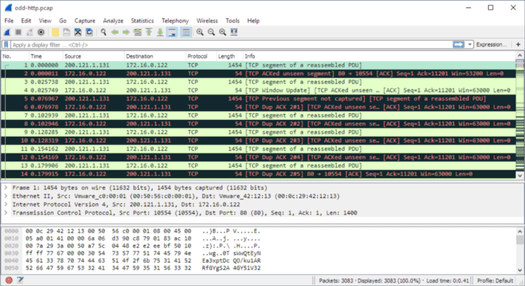

Wireshark

Có một nền tảng vững chắc về Networking là điều cần thiết để trở thành một pentester giỏi. Suy cho cùng, thì internet là một loạt các network rất phức tạp giao tiếp với nhau. Nếu bạn chưa học Networking, thì đây là tài liệu dành cho bạn.

Wireshark là công cụ phân tích mạng tốt nhất. Đây là phần mềm mã nguồn mở cho phép bạn kiểm tra dữ liệu thời gian thực trực tiếp trên mạng.

Wireshark có thể phân chia các gói dữ liệu thành các frames và segments, cung cấp cho bạn các thông tin chi tiết về các bit và byte trong packet. Wireshark hỗ trợ tất cả các giao thức mạng chính và loại media. Wireshark còn có thể được sử dụng như một công cụ dò tìm packets nếu bạn đang sử dụng mạng công cộng. Wireshark sẽ có quyền truy cập vào toàn bộ mạng được kết nối với router.

Các trang web như Facebook và Twitter hiện tại được mã hoá nhờ https. Điều này có nghĩa là mặc dù bạn có thể bắt được các packets mà máy tính nạn nhân gửi cho Facebook, thì bạn vẫn không thể đọc được chúng vì chúng đã được mã hoá. Tuy nhiên, có thể bắt được các packets trong thời gian thực là một việc rất quan trọng đối với các pentester.

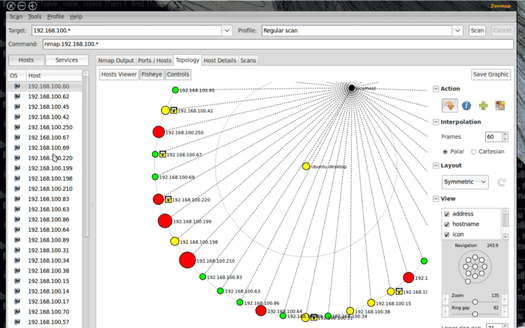

Nmap

Nmap là công cụ khai thác lỗ hỏng bảo mật đầu tiên bạn sẽ gặp khi bắt đầu sự nghiệp pentester. Nmap quét mạng rất tuyệt vời, và nó còng cung cấp cho bạn các thông tin chi tiết về mục tiêu nữa. Bao gồm các port đang mở, dịch vụ và hệ điều hành nạn nhân đang sử dụng.

Nmap rất phổ biến trong cộng đồng pentester vì nhiều lý do. Nó đơn giản, llinh hoạt và có thể mở rộng. Nó còn cung cấp cho chúng ta một giao diện dòng lệnh đơn giản, giúp bạn có thể thêm một vài bộ lọc để thực hiện các kiểu quét khác nhau. Nmap cung cấp các kiểu quét ping đơn giản đến các kiểu quét cung cấp các thông tin khác như cổng và các dịch vụ cần thiết.

Nmap cũng cung cấp một công cụ GUi gọi là Zenmap với các tiện ích bổ sung. Bạn có thể xây dựng bản đồ mạng trực quan và chọn các kiểu quét thông qua dropdowns. Zenmap là một công cụ tuyệt vời để bắt đầu chơi các lệnh Nmap nếu bạn là người mới bắt đầu.

Ncat (trước đây là Netcat)

Netcat thường được coi là vũ khí huỷ diệt hạng nặng của quân đội.

Netcat là một công cụ công cụ khai thác lỗ hỏng bảo mật đơn giản nhưng mạnh mẽ, vì nó có thể xem và ghi dữ liệu trên các kết nối mạng TCP hoặc UDP. Netcat hoạt động như một bộ nghe lén port, thậm chí nó còn có thể quét port nữa.

Bạn có thể chuyển các tệp qua Netcat hoặc sử dụng nó như một backdoor trên máy nạn nhân. Đây là một công cụ khai thác phổ biến được thiết lập để kết nối với máy nạn nhân sau khi các cuộc tấn công thành công. Netcat cũng có thể mở rộng nhờ khả năng thêm tập lệnh cho các tác vụ lớn.

Bất chấp sự phổ biến của Netcat, cộng đồng vẫn không duy trì sử dụng nó. Nên nhóm Nmap đã xây dựng một phiên bản cập nhật của Netcat được gọi là Ncat với các tính năng như hỗ trợ SSL, IPv6, SOCKS và proxy HTTP.

Nếu có một công cụ mà mình yêu thích nhất thì đó chính là Metasploit. Metasploit không chỉ là một công cụ, nó còn là một framework hoàn chỉnh mà bạn có thể sử dụng trong vòng đời pentesting.

Metasploit có thể khai thác hầu hết các lổ hổng trong danh sách những Lỗ hổng phổ biến. Sử dụng Metasploit, bạn có thể gửi các payloads đến hệ thống mục tiêu và truy cập vào hệ thống đó thông qua giao diện dòng lệnh.

Bên cạnh việc khai thác, Metasploit còn rất tiên tiến với khả năng thực hiện các tác vụ như quét port, liệt kê và viết script. Bạn cũng có thể xây dựng và kiểm tra cách khai thác của riêng mình bằng ngôn ngữ Ruby (trái tim của Metasploit là Ruby).

Metasploit là mã nguồn mở cho đến năm 2009, sau khi Rapid 7 mua lại sản phẩm. Bạn vẫn có thể truy cập miễn phí phiên bản community và sử dụng tất cả các tính năng của nó.

Metasploit từng là một công cụ dòng lệnh thuần tý. Nhưng đến năm 2013, thì phiên bản GUI của nó được xây dựng dựa trên Java được gọi là Armitage.

Nikto

Nikto là một công cụ mã nguồn mở có khả năng thực hiện quét máy chủ web trên diện rộng. Nikto có thể giúp bạn quét các tệp có hại, cấu hình sai, hoặc các bản cài đặt lỗi thời,…

Nó cũng có thể kiểm tra nhiều tệp chỉ mục, cấu hình máy chủ HTTP và những phần mềm đã được cài đặt trên web server.

Nikto là một công cụ tốt để kiểm tra bảo mật web nói chung. Nikto rất nhanh nhẹn nhưng không im lặng. Bạn có thể quét một máy chủ web lớn khá nhanh nhưng các hệ thống phát hiện xâm nhập sẽ dễ dàng đánh hơi được các lần quét này. Tuy nhiên, bạn sẽ có được sự hỗ trợ của các plugin chống IDS trong trường hợp bạn muốn thực hiện quét lén lút.

Burp Suite

Burp suite là công cụ khai thác lỗ hỏng bảo mật các hacker thưởng dùng nhất. Mục đích của BurpSuite là hướng đến một bộ công cụ tất cả trong một cho nhiều trường hợp sử dụng để pentest web-app. Nó cũng là một công cụ phổ biến trong bảo mật webapp chuyên nghiệp và bug hunters (lấy người săn lỗi đổi thưởng).

Các công cụ của Burpsuite làm việc cùng nhau để hỗ trợ toàn bộ vòng đời pentest webapp. Từ quét đến khai thác, Burpsuite cung cấp tất cả các công cụ mà bạn cần để xâm nhập vào các ứng dụng web.

Một trong những tính năng chính của BurpSuite là khả năng chặn các yêu cầu HTTP. Các yêu cầu HTTP thường đi từ trình duyệt của bạn đến máy chủ web và sau đó máy chủ web sẽ gửi lại phản hồi. Với BurpSuite, bạn có thể thực hiện các thao tác Man-in-the-middle để xử lý yêu cầu và gửi trả phản hồi.

Burpsuite cũng có giao diện người dùng khá tuyệt vời. BurpSuite cũng có các công cụ để tự động hoá giúp công việc của bạn nhanh hơn và hiệu quả hơn.

Ngoài các tính năng mặc định của nó, BurpSuite còn có thể mở rộng bằng các plugin gọi là BApps.

John the Ripper

Mật khẩu vẫn là tiêu chuẩn xác thực trên hầu hết các hệ thống. Ngay cả khi bạn truy cập thành công vào máy chủ hoặc cơ sở dữ liệu, bạn vẫn sẽ phải giải mã mật khẩu để biết được mẩu khẩu thật.

John the Ripper là một công cụ đơn giản được sử dụng để bẻ khoá mật khẩu. Nó là công cụ bẻ khoá mật khẩu siêu nhanh với sự hỗ trợ của các danh sách tuỳ chỉnh. Nó có thể chạy với hầu hết các loại phương thức mã hoá như MD5 và SHA.

Aircrack-ng

Aircrack-ng là một bộ công cụ giúp bạn làm việc với mạng không dây. Aircrack bao gồm các công cụ có thể bắt được mạng không dây, bẻ khoá WPA, inject packets,….

Một số công cụ trong Aircrack-ng bao gồm:

- airodump – bắt packets

- aireplay – packet injection

- aircrack – bẻ khoá WEP và WPA

- airdecap – giải mã WEP và WPA

Aircrack chứa các thuật toán tuyệt vời để bẻ khoá mật khẩu WiFi và thu thập lưu lượng truy cập không dây. Nó cũng có thể giải mã các packets được mã hoá, biến nó thành một bộ công cụ hoàn chỉnh để pentest không dây. Tóm lại, bạn có thể sử dụng Aircrack để giám sát, tấn công và gỡ lỗi tất cả các loại mạng không dây.

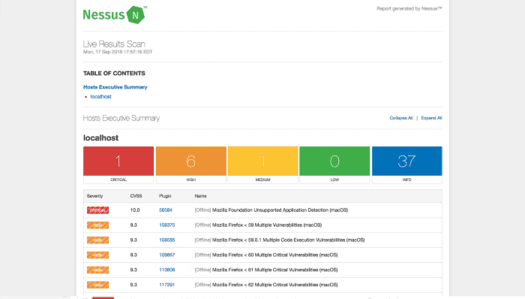

Nessus

Nessus là một trình quét lỗ hổng doanh ngiệp rất phổ biến. Nessus được xây dựng để trở thành một công cụ báo cáo và phân tích lỗ hổng hoàn chỉnh. Trong khi bạn có thể quét và tìm các port hoặc dịch vụ bằng Nmap, thì Nessus sẽ cho bạn biết danh sách các lỗ hỗng và cách chúng có thể bị khai thác.

Nessus cũng có giao diện người dùng khá thân thiện, kèm theo hàng chục ngìn plugin và hỗ trợ các tệp nhúng. Nessus được các doanh nghiệp ưu chuộng vì nó giúp công ty kiểm tra PCI và HIPPA. Nessus cũng sẽ nói cho bạn biết về mức độ nghiêm trọng của lổ hổng đễ bạn tập trung xử lý.

Nessus không phải là một phần mềm miễn phí nhưng nó cung cấp cho bạn một phiên bản bị giới hạn mà miễn phí là home edition. Nessus còn có một giải pháp mã nguồn mở thay thế là Open-Vas cung cấp các tính năng tương tự như Nessus.

Snort

Snort là một phần mềm mã nguồn mở dùng để phát hiện và ngăn chặn các hành vi xâm nhập trong mạng. Nó có thể thực hiện phân tích lưu lượng trực tiếp và ghi logs các packets để thực hiện việc quét port, worms, và các hành vi đáng ngờ khác.

Snort chủ yếu được sử dụng để phòng thủ khi so với hầu hết các công cụ khác trong danh sách này. Tuy nhiên, Snort còn giúp bạn hiểu các phương pháp của kẻ tấn công bằng cách ghi lại hoạt động của chúng. Bạn cũng có thể xây dựng DNS sinkholes để chuyển hướng lưu lượng của kẻ tấn công trong khi cố gắng phòng thủ bằng Snort.

Snort cũng có GUI dựa trên web được gọi là BASE (Basic Analysis and Security Engine). BASE cung cấp giao diện người dùng web để truy vấn và phân tích các cảnh báo đến từ Snort.

Kết luận

Trong thế giới internet ngày nay, tất cả mọi người từ chính phủ đến ngân hàng đều lưu trữ thông tin quan trọng trên cloud. Nên các cuộc tấn công thậm chí còn có khả năng làm tê liệt cả một quốc gia. Do đó, việc bảo vệ mạng là điều hết sức cần thiết.

Cho dù bạn là người mới bắt đầu hay một kỹ sư an ninh mạng có đầy đủ kinh nghiệm, bạn vẫn sẽ rất cần 10 công cụ này. Chúc bạn may mắn trên chuyến hành trình pentesting.